MongoDB спонсировал этот пост.

Протокол контекста модели (MCP), введенный Anpropic в ноябре 2024 года, быстро стал основополагающим стандартом для современных систем ИИ. Он предназначен для стандартизации того, как приложения на основе модели на основе крупной языковой модели (LLM) соединяются с различными источниками и системами данных, особенно для сценарий использования агента. Обеспечивая совместимость и модульность в сложных экосистемах ИИ, MCP делает развертывание проще, более гибким и более масштабируемым.

Тем не менее, открытость и гибкость, которые делают MCP настолько мощным, могут достигать больших рисков безопасности. Фактически, безопасность не была основным соображением в начальном дизайне MCP, и, учитывая, насколько зарождается спецификация, это создало широкую поверхность атаки. Это особенно важно для тех, кто хочет включить MCP в приложения, содержащие конфиденциальные, критические данные. В результате безопасность остается основным препятствием для более широкого принятия MCP предприятия. Давайте рассмотрим ключевые проблемы безопасности, которые представляет MCP и как смягчить их с практическими рекомендациями в контексте взаимодействия MCP агента-датабазы.

MCP представляет новые поверхности атаки

Ландшафт угроз для протокола контекста модели отражает многие традиционные проблемы кибербезопасности, но вносит усиленные риски из -за характера агентских систем ИИ. Ниже приведены три наиболее распространенные угрозы безопасности, связанные с MCP:

Оперативные инъекции

Это самый распространенный и широкий вектор атаки для взаимодействия на основе MCP. Это включает в себя обманывание агента в непреднамеренные или злонамеренные действия.

Например, прямые подсказки для использования преимущества MCP-сервера могут быть: быстрые инъекции бывают разных форм и форм, включая случаи, когда описания инструментов скомпрометированы (отравление инструментами) или когда извлеченные данные несут вредоносные инструкции (повторный обманы или RADE). Эти угрозы в первую очередь вызваны злонамеренными или скомпрометированными серверами MCP.

Злонамеренные или скомпрометированные серверы MCP

Конструкция открытого протокола MCP позволяет любому серверу подключаться, но не всем можно доверять. Сервер мошенничества может выдать себя за себя или подделать подлинные инструменты, обеспечивая кражу данных или манипулирование выходами. Если несколько серверов MCP подключены к одному и тому же агенту, даже один злонамеренный сервер может мешать другим, что значительно усердно усложнило обнаружение.

Как только злонамеренный или скомпрометированный сервер подключен, злоумышленники могут использовать методы быстрого инъекции в стиле инъекции, такие как отравление инструментами и RADE, изменяя способ воспринимаемых или извлеченных инструментов, чтобы добиться того же эффекта, что и инъекции прямого быстрого быстрого быстрого быстрого приглашения.

Серверы могут быть скомпрометированы несколькими способами. Уязвимости цепочки поставок распространены: пакеты с задним ходом, подделанные библиотеки или вредоносные обновления, представленные с помощью конвейеров CI/CD. Кроме того, мошеннические серверы могут появиться в небезопасных регистрах, представляя себя законными серверами MCP, чтобы заманить агентов в небезопасные действия.

Конфиденциальные данные exfiltration (Утечки полномочий)

Системы MCP часто требуют учетных данных для доступа к внешним службам. Если они неправильно хранятся или выставлены, злоумышленники могут их использовать. Кроме того, данные, возвращаемые из подключенных сервисов, могут быть случайно подвергаться воздействию пользователей или зарегистрироваться без гарантий, что приводит к потенциальной утечке данных.

Хотя это наиболее распространенные угрозы, другие риски также влияют на агентские системы:

- Системная подсказка утечка: Если злоумышленники получают доступ к подсказке системы, они могут раскрыть уязвимости и использовать их для запуска быстрых инъекций.

- Спиральное потребление: Аналогично атакам отказа в обслуживании (DOS), заставляя агента делать чрезмерные вызовы LLM или обрабатывать большие объемы данных, могут повысить затраты на графический процессор или API и снизить производительность.

Безопасный агент-датабазы MCP лучшие практики

Аутентификация и разрешение на обзор (принцип наименьшей привилегии)

Правильный контроль доступа на основе ролей и сильная аутентификация необходимы для серверов MCP, которые подвергают данные или услуги. Эти меры гарантируют, что пользователи и агенты получают доступ только к инструментам, для которых они авторизованы, и помогают предотвратить злоупотребление вредоносными серверами.

Применяется принцип наименьшей привилегии: агент должен иметь только разрешения, необходимые для выполнения своих задач, не более того. Разрешения могут варьироваться в зависимости от пользователя, поэтому аутентификация как пользователя, так и агента имеет решающее значение для отслеживания ошибок и обнаружения вредоносной деятельности.

Есть два уровня, на которых должен контролировать доступ:

- Вверх по течению: Применить строгий доступ на основе ролей, чтобы убедиться, что агенты используют только минимальные необходимые данные или услуги. Это включает в себя обеспечение соблюдения привилегий чтения против записи и доступа к определению конкретных баз данных или конечных точек. Например, настройка базы данных с ролями для ограничения возможностей агента следует принципу наименьшей привилегии и предотвращает ненужное воздействие данных. Это может быть достигнуто за счет реализации пользовательских ролей базы данных, политик ресурсов для элементов управления в масштабах всей организации и разрешений на уровне сбора.

- Вниз по течению: Добавьте дополнительные ограничения после предоставления доступа. Они включают в себя применение режимов только для чтения, отключение операций записи или взаимодействия с агентом песочницы с данными. Обеспечивая полное режим только для чтения, даже если управления вверх по течению обходят, данные остаются защищенными.

MCP -серверы и проверка инструментов

Серверы MCP могут быть установлены и интегрированы в агентские инструменты всего за несколько кликов, эффективно служащей универсальной системой плагинов для ИИ. Эта простота настройки способствует росту AI Shadow AI, где приняты не только приложения AI, но и дополнительные серверы MCP могут быть подключены независимо.

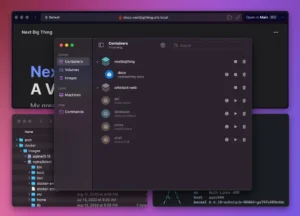

Это делает скомпрометированные серверы MCP серьезной угрозой. Сегодня тысячи серверов MCP доступны в таких регистрах, как Glama или Smithery, часто с несколькими версиями для одного и того же сервиса. Чтобы свести к минимуму риск, всегда предпочитайте официальные серверы из доверенных источников. Агентные IDE, такие как курсор и Windsurf, также предлагают официальные, проверенные списки, которые вы можете безопасно использовать.

Если вы решите использовать сторонний MCP-сервер, например, один из GitHub, тщательно проверяйте описания инструментов перед его подключением. Ищите признаки отравления инструментами или потенциальных рисков эксфильтрации.

В производственных средах относитесь к серверам MCP, как к любому другому критическому программному обеспечению. Требовать подписанных манифестов и проверить их с публичными ключами, когда это возможно. Если вы разрабатываете пользовательские серверы MCP, следуйте передовым методам DevSecops, включая сканирование уязвимости и обнаружение вредоносных программ.

Лесозаготовка и наблюдение

Если есть один приоритет для реализации, это всеобъемлющий мониторинг. Серверы MCP позволяют агентам выполнять потенциально чувствительные действия против ваших баз данных. Вам нужна четкая видимость в том, что входит и выходит, в идеале в режиме реального времени.

Без видимости в быстрой деятельности и использования инструмента обнаружение неправильного использования или злонамеренного поведения становится практически невозможным. Отсутствие аудиторских трасс оставляет системы слепыми для злоупотребления, утечки данных или несанкционированных действий. Мониторинг потока данных в реальном времени может обнаружить конфиденциальную информацию и предотвратить ее утечку или неправильное использование.

Централизованный мониторинг, обнаружение аномалий и сохранение журнала соответствующего журнала обеспечивают полную видимость, подотчетность и контроль над активностью сервера MCP.

Соответствие и обеспечение соблюдения политики

Соответствие не подлежит обсуждению при использовании MCP в корпоративных средах, особенно для организаций в высокорегулируемых отраслях. Поскольку MCP может позволить системам ИИ доступ к конфиденциальным запасам данных, каждое взаимодействие должно придерживаться законов о защите данных и политики внутреннего управления.

Ключевые требования к соответствию включают:

- Поддержание журналов аудита, которые соответствуют нормативным стандартам.

- Обеспечение правил резидентуры данных для предотвращения доступа к перекрестному региону или воздействия.

- Защита конфиденциальности, блокируя раскрытие личной информации (PII) в ответах.

Общая лучшая практика заключается в интеграции MCP в существующие модели управления и полагаться на готовые к предприятиям услуги и базы данных, которые поддерживают сильные элементы управления соответствием.

Обеспечение взаимодействия агента-датабазы

По мере того, как системы MCP становятся центральными для взаимодействия агента-базы, потребность в надежной безопасности становится критической. Открытый дизайн MCP предлагает значительную гибкость, но также вводит такие риски, как быстрое впрыск и компромисс сервера. Разработчики могут смягчить эти угрозы, приняв передовую практику, в том числе аутентификацию пользователей и агента, авторизацию общего пользования и всеобъемлющий мониторинг.

MongoDB MCP-сервер, который стандартизирует способ подключения к развертыванию MongoDB, обеспечивает безопасную основу, позволяющую предприятиям безопасно использовать преобразующую мощность интеграции агента-датабазы.

Штаб -квартира в Нью -Йорке, MongoDB — это компания Data Data Platform, позволяющая новаторам создавать, трансформировать и разрушать отрасли, выпуская мощность программного обеспечения и данных. Узнайте больше последних из MongoDB Trending Stories YouTube.com/ThenewStack Tech движется быстро, не пропустите эпизод. Подпишитесь на наш канал YouTube, чтобы транслировать все наши подкасты, интервью, демонстрации и многое другое. Группа подпишитесь с эскизом. Thibaut Gourdel является менеджером по маркетингу технического продукта в MongoDB, где он фокусируется на интеграции MongoDB с фреймворками ИИ для поддержки и ускорения принятия разработчиков. С опытом работы в области разработки данных, интеграции и применения ИИ, Тибо приносит опыт в практической … Подробнее от Thibaut Gourdel