В расширенном пакетном фильтре Беркли (EBPF) наблюдается устойчивый рост внедрения, поскольку технология развивалась более 10 лет. С момента своего создания он послужил преимуществом для распространения кода непосредственно от ядра и через песочницу по всей сети.

Он позволяет снимать информацию и взаимодействовать с кодом и приложениями в сети, по сути, охватывая полный объем любого кода или приложения, контролируемого или подключенным к ядру.

Учитывая обширное покрытие EBPF в разных средах, в том числе Kubernetes, EBPF был благом для наблюдения, мониторинга безопасности и общения. Между наблюдением и безопасностью существует некоторое совпадение, но варианты использования с EBPF в значительной степени различны. По причинам, которые мы рассмотрим ниже, EBPF еще не достигла своего полного потенциала для любого случая.

Многие из функциональных возможностей EBPF, возможно, подпадают под категории безопасности и наблюдаемости. EBPF может отфильтровать шум при мониторинге большого количества файловых операций, сообщил в Cisco опылитель Cisco в Cisco, Билл Маллиган, опылитель Cilium и EBPF Community для Isovalent.

«EBPF для наблюдения часто является самой простой точкой входа, обеспечивая немедленную видимость с минимальным риском», — сказал Маллиган. «Но его влияние выходит далеко за рамки этого. Он изменяет то, как мы защищаем и эксплуатируем современную инфраструктуру, даже позволяя нам делать такие вещи, как настройка планирования для лучших игр».

EBPF уже используется для обеспечения соблюдения полисов безопасности в производстве, от фильтрации SYSCALLS (SECCOMP BPF) или обеспечения обеспечения обеспечения безопасности среды выполнения через такие проекты, как Tetragon, сказал Маллиган. Например, он отметил, что Google использует его для большей части безопасности ядра: «Ключ использует EBPF соответствующим образом».

Действительно, по его словам, EBPF значительно более эффективен, чем традиционные механизмы безопасности, такие как модули ядра или опрос пользовательского пространства.

«Однако, как и любой инструмент, его необходимо вдумчиво применять. Высокочастотные события, частые переходы пользовательского пространства и сложные поиски карт могут вводить накладные расходы, если они не оптимизируются правильно»,-сказал Маллиган. «Ключ — сбалансировать производительность и защиту, используя [Linux security model] Крюки, селективное отслеживание событий и эффективные структуры данных, чтобы минимизировать воздействие, в то же время обеспечивая сильные политики безопасности ».

EBPF и наблюдение

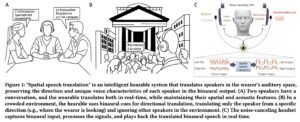

То, как EBPF приносит пользу наблюдаемости, прикрепляется к тому, как поставщики наблюдения используют ее, чтобы помочь организациям достичь своих целей наблюдения. Их методы будут отличаться в зависимости от конкретных потребностей организаций, использующих их, обеспечивая баланс между сбором данных и управляемостью.

Тем не менее, правильные инструменты и платформы должны использовать все более детальные подходы, поскольку некоторые организации могут или не могут требовать видимости в ядре, в то время как другие будут искать решения, которые могут не требовать мониторинга данных и соскоба на уровне ядра.

Риск состоит в том, что сбор данных EBPF может стать пожарной частью журналов и метрик, которые могут подавить пользователей, стремящихся проанализировать события или при отладке. Ресурсы, такие как OpenElemetry (OTEL), могут использоваться для того, чтобы помочь контекстуализации данных до полного реализации решений наблюдения. OTEL, стандартный набор практик для сбора данных об наблюдении, играет ключевую роль в организации и уменьшении подавляющего притока данных, генерируемых EBPF.

OTEL для метрик EBPF и наблюдаемость в целом выиграла от пожертвования Elastic Elastic Profiling Agent проекту OTEL. Поставщик мониторинга и наблюдаемости Elastic стремится к дальнейшей интеграции проекта Elasticsearch с OTEL в основном, признавая его жизненно важным краеугольным камнем для улучшения опыта поиска пользователей.

Используя ElasticSearch для поиска данных и наблюдения в различных базах данных и типах данных, пользователи могут извлечь выгоду из его универсальности и надежности. OTEL играет ключевую роль в этой интеграции, служа центральным компонентом в обеспечении бесшовного мониторинга и анализа данных в различных средах, из ядра и по всей сети.

EBPF и безопасность

EBPF предлагает отличную поддержку безопасности во многих, но не во всех вариантах использования. Учитывая накладные расходы в определенных ситуациях, может быть лучше продолжать использовать EBPF для сбора информации для повышения общей наблюдаемости, но фактическая реализация для безопасности создаст слишком много перегрузки.

Разница между безопасностью и инструментом наблюдения, которое сообщает о событиях, заключается в том, что «инструмент безопасности должен иметь возможность различать события, которые ожидаются при нормальных обстоятельствах и событиях, которые предполагают, что злонамеренная деятельность может иметь место», — пишет Лиз Райс, опубликованная О’Рейли.

Пример случая, описанный в ее книге, — это приложение, которое записывает данные в локальный файл как часть его обычной обработки. В то время как приложение, как ожидается, будет писать в/home/

Тем не менее, она добавила, что пользователь захочет быть уведомленным, если приложение записывает одно из множества конфиденциальных файлов в Linux: «Маловероятно, что ему необходимо изменить информацию о пароле, хранящуюся в /etc /passwd».

В некоторых случаях использования EBPF может, по -видимому, служить функцией безопасности, но на самом деле это не так. В некоторых случаях это может даже создать отверстия для безопасности, когда EBPF используется для сбора информации для исправлений безопасности.

Как цитировала Райс в своей книге, в разговоре DefCon 29 было обсуждено окно хакера: «Призрачная атака: мониторинг системного вызова уклонения». Кроме того, в ручной странице для seccomp_unotify явно отмечается, что «Таким образом, должно быть абсолютно ясно, что механизм уведомления о пространстве пользовательского пространства SECComp не может быть использован для реализации политики безопасности!»

В отчете Gartner «Цикл Hype для мониторинга и наблюдаемости, 2024», аналитик Саймон Ричард пишет: «EBPF улучшает наблюдаемость, безопасность и производительность для приложений. Однако большинство предприятий не будут использовать EBPF напрямую. Поставщики технологий используют EBPF в качестве технологии лежащего в основе в своих продуктах и услугах для повышения производительности и безопасности программ, которые работают на Linux.

«EBPF позволяет чрезвычайно технически подкованным организациям безопасно и быстро вносить изменения в Linux. Это улучшение по сравнению с альтернативными подходами, такими как использование модулей ядра Linux или восходящее распределение Linux».

Рекомендация Гартнера о том, что «чрезвычайно технически развязанные организации» могут извлечь выгоду из EBPF для наблюдения, указывают на то, как его принятие и применение могут создавать проблемы, особенно если внутренняя команда экспертов EBPF обязана напрямую.

«Я не думаю, что поставщики должны просто принять EBPF слепо» », — заявил The New Stack, руководителю открытого исходного комитета Lin Sun, руководителя открытого исходного кода в Solo.io, а также член комитета по техническому надзору на местном фонде Cloud Computing Foundation. «Поставщики должны выбирать, что лучше всего подходит для решения проблем, которые они имеют, основанные на навыках и удобстве использования технологии».

Как отмечает Gartner, EBPF является сложным и требует технических навыков и ноу-хау для его непосредственно, особенно без слоев абстракции для его использования, которые могут предложить поставщики наблюдаемой и безопасности.

Его развертывание в гиперскладерах, предлагаемых крупными облачными поставщиками, такими как Amazon Web Services (AWS), Microsoft Azure и Google Cloud, остается в значительной степени прозрачной для пользователя. В то время как EBPF в настоящее время обычно используется в предложении любого поставщика наблюдения, снятие действенной идеи зависит от того, где она применяется для наблюдения.

В случае сервисной сетки лучше использовать соответствующую альтернативу. По словам Сан, вместо этого полагаться на правила iptables может иметь больше смысла для наблюдения и безопасности для сетки обслуживания на Kubernetes.

«Мы не имели большого улучшения, когда мы наблюдали при замене iptables на EBPF», — сказала она. «И это может ввести дополнительные требования».

Trending Stories youtube.com/thenewstack Tech движется быстро, не пропустите эпизод. Подпишитесь на наш канал YouTube, чтобы транслировать все наши подкасты, интервью, демонстрации и многое другое. Группа подпишитесь с эскизом. BC Gain является основателем и главным аналитиком Revecom Media. Его одержимость компьютерами началась, когда он взломал консоль космических захватчиков, чтобы играть весь день за 25 центов в местной видеокаде в начале 1980 -х годов. Затем он … читайте больше от B. Cameron Gain